2024年您需要了解的21个最新网络钓鱼统计数据

网络钓鱼是企业和消费者面临的一个非常真实和常见的威胁。网络钓鱼的目的是让目标受众做一些他们通常不会做的事情,比如泄露他们的登录凭证,发送敏感客户数据或公司的知识产权。

在本文中,我们将总结了解网络安全行业专家提供的最新网络钓鱼统计数据。

钓鱼统计数据:关于网络钓鱼成本和频率

• 2023年BEC损失超过2.9万亿美元

来自美国联邦调查局互联网犯罪投诉中心(IC3)《2023年互联网犯罪报告》显示,钓鱼/欺骗(它们被归为一类)在2023年共有298878起被报告投诉。这一数字较2021年的342,94起投诉有所下降。但尤为有趣的是,钓鱼所导致的报告损失大幅下降,在报告期内仅造成“仅有”1870万美元的损失,较2021年的1.264亿美元的报告损失有所减少。

需要注意的是,IC3将商业电子邮件妥协(BEC)攻击单独列为钓鱼之外。然而,许多组织经常在他们的钓鱼统计数据中将BEC攻击计算在内,因此在潜在重叠方面存在一些混淆。就BEC欺诈而言,IC3称2023年的报告损失超过2.9万亿美元(2021年为2.4万亿美元),由于这些攻击造成的。

当然,这些数据是基于报告的妥协和损失。不过,让我想知道的是,到底有多少人或企业并没有报告自己成为受害者。

•攻击者可以在入侵后两天内窃取数据

当然,并非所有代价都是金钱。从另一个角度来看待钓鱼,可以用时间来衡量——对抗攻击、处理攻击或从攻击中恢复所需的时间。

Palo Alto Network的《2024年事件响应报告》数据显示,攻击者已经找到了如何消除网络防御者需要的一周时间来应对、挽救数据外泄的能力。研究团队称,2021年,“妥协和外泄之间的中位数时间为九天。”但到了2023年,这个数字降至只有两天。

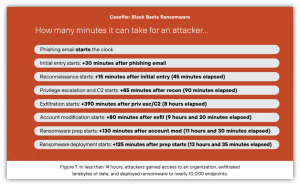

在以下勒索软件攻击示例中,Palo Alto报告称,攻击在不到14个小时的时间就完成了以下步骤并对目标组织造成严重破坏——一切都始于一封钓鱼邮件:

图源:Palo Alto Network的《2024年事件响应报告》

•94%的组织称自己曾成为网络钓鱼攻击受害者

Egress在其《2024年电子邮件安全风险报告》中对受访的10家组织进行了调查,结果显示有9家组织表示曾成为网络钓鱼攻击的受害者。然而,更少令人惊讶的是,几乎所有受访组织(96%)表示自己受到了这些攻击的“负面影响”。

这是有道理的,因为网络钓鱼攻击通常用于诱骗人们交出他们的登录凭据(和其他敏感信息)或向欺诈者支付费用,而这些费用往往被发现得太晚。

•71%的网络威胁涉及网络钓鱼

ReliaQuest的年度网络威胁报告显示,该公司安全团队在2023年观察到的10起系统和网络入侵事件中有7起涉及使用网络钓鱼链接和附件。社会工程学被认为是坏人利用合法用户的“获得初始访问权限的最常见途径”。

研究人员预计,2024年商业电子邮件攻击将会增加。这在一定程度上是由于生成式AI技术的使用,GenAI可用于创建模仿真人(老板、同事甚至家人)的说话声音,以进行深度伪造语音网络钓鱼。

•网络钓鱼占账户接管(ATO)攻击的79%

来自Egress之前提到的2024年电子邮件安全报告的研究表明,将近五分之四的ATO事件始于坏人使用钓鱼邮件。通常,ATO攻击始于坏人使用定向钓鱼仔细调查目标公司(和/或特定员工)。

坏人喜欢使用这种骗局的方式来做各种事情,包括诱使员工提供其登录凭据或进行欺诈性支付。

•2023年全球网络钓鱼攻击增加58.2%

不出所料,坏人还没准备好放弃他们的鱼竿和鱼饵。Zscaler ThreatLabz 2024网络钓鱼报告的数据显示,与2022年相比,2023年全球范围内的网络钓鱼攻击数量同比增长近60%。

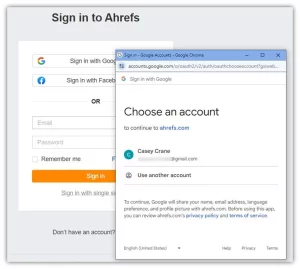

在2023年在线安全云中检查的超过20亿次网络钓鱼交易中,研究人员发现招聘诈骗、语音网络钓鱼攻击和浏览器中的浏览器攻击激增。(BitB攻击通常涉及攻击者创建一个看起来像我们习惯于看到的用于登录应用程序或服务的认证弹出窗口的伪造登录窗口,使用从苹果、谷歌或Meta等其他平台链接的登录凭据。)

图注:我们从ahrefs.com截取的合法登录屏幕的截图,该屏幕截图允许您使用来自其他网站、应用程序或服务的凭据登录到服务或网站

•2023年共发送34亿封“垃圾邮件”

2023年,Cloudflare报告称其云电子邮件安全服务单独拦截了34亿封“不受欢迎的邮件”(包括钓鱼邮件)。这些邮件种类包括大量发送的邮件、垃圾邮件以及恶意邮件(包含钓鱼)。这个数字比2022年的24亿封邮件增长了将近42%。

这些邮件中,平均每天有930万封,公司报告称有3%是恶意的。这意味着2023年被发送的恶意邮件超过1.02亿封,或者相当于每天近28万封恶意邮件。

需要注意的是,这些数字是指Cloudflare成功拦截的邮件数量。这不包括可能突破其防御的任何其他实例……

网络钓鱼统计:值得注意的事项

•不到五分之一的模拟钓鱼邮件被正确上报

Proofpoint公司2024年网络钓鱼状况报告的数据显示,仅有18.3%的作为网络钓鱼模拟发送的邮件被用户正确上报(而非被忽视或删除)。将近一半的模拟网络钓鱼邮件(9.3%)被用户点击了。

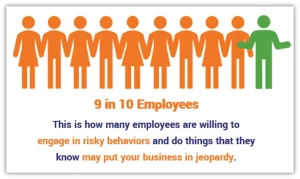

•9.96%的员工承认做“蠢事”

没错。Proofpoint调查中另一个令人震惊的统计数据是,96%的用户表示他们明知存在风险还会故意做一些危险的事情。

图源:Proofpoint

那么,他们为什么要这么做呢?我们猜测,他们之所以决定让您的组织面临风险,往往归结于用户优先考虑便利性而非安全性。

•10.54%的员工因“信息过载”而忽略安全警告

CybSafe调查数据显示,45%的办公室员工表示,由于数字通讯引起的压倦和疲劳,他们“有时会忽略网络安全警告”。然而更令人担忧的是,还有另外9%的人表示他们“经常”这样做。

这种情况特别令人担忧,因为调查中有70.6%的受访者表示他们要么“非常有信心”,要么“有信心”能够在线识别并避免网络安全威胁(如网络钓鱼邮件、不安全的网站)。更糟糕的是,43%的人表示他们为了方便起见“跳过或忽视推荐的网络安全最佳实践”。

•GPT在少于10次查询中创建了网络钓鱼页面

人工智能(AI)技术,尤其是生成式人工智能(genAI),令人惊叹。它们可以创作令人难以置信的艺术作品和逼真的音频和视频。(不,我们不会详细讨论AI培训资料及其生成图像可能涉及的潜在版权问题和担忧—这是一个完全不同的问题。)然而,当这些技术被有不良意图的人使用时,它们也构成了重大威胁,引发了无法掩盖的担忧。

例如,Zscaler的ThreatLabz研究人员使用ChatGPT的AI聊天机器人进行一系列提示,创建了一个外观逼真的微软主题网络钓鱼登录页面,比烘焙美味蛋糕所需的步骤更少。

•Deepfake骗取一名金融工作者近2600万美元

CNN报道称,一名在香港的未透露身份的金融工作者,他在一家大型国际金融公司工作,被骗转账超过2500万美元作为一种genAI引导的网络钓鱼攻击。是如何做到的?通过使用genAI。

攻击者利用深度伪造技术制作了虚假音频和视频录音。这包括举办了一场与目标的虚假网络会议——一场会议中包括公司首席财务官(CFO)和其他来自其他国际站点的官员的深度伪造录音。

显然,这些录音是足够可信的,足以让员工在一系列15次交易中进行转账…

网络钓鱼统计:常见的钓鱼策略和手法

•在2023年第四季度,近43%的钓鱼攻击目标是社交媒体

根据反钓鱼工作组(APWG)的钓鱼活动趋势报告显示,2023年第四季度针对社交媒体平台的钓鱼攻击明显增加。这些数据由APWG的创始成员OpSec Security提供,较2023年第三季度增长了126%。

根据APWG董事会成员Dave Piscitello的相关文章:

“攻击者通过将钓鱼URL嵌入帖子或评论来诱使受害者前往冒充网站。攻击者瞄准Facebook、LinkedIn、Twitter、Tumblr、Snapchat、Google+、Instagram等社交媒体用户,使用数千个钓鱼或其他恶意URL[…]。攻击者还通过文本、短信、Skype、Messenger或其他消息服务传播钓鱼诱饵。这些新的攻击途径表明,钓鱼者已经适应了社会日益增长的流动性和当今各种消息传播平台的多样性。”

APWG在全球范围内跟踪独特的钓鱼网站和独特的钓鱼电子邮件主题。该工作组将2023年称为“有史以来钓鱼最严重的一年”。

•49%的恶意电子邮件使用链接

Cloudflare先前引用的数据表明,其安全团队发现的所有恶意电子邮件威胁中,近一半都存在链接。它们经常与其他威胁结合使用。

从某种意义上说,这并不奇怪,因为坏人喜欢使用链接诱骗用户访问他们的钓鱼和恶意网站。然而,这确实强调了对员工进行网络意识培训的重要性。你需要尽一切努力确保他们能够识别真正的链接和恶意链接。

•68%的违规行为与“人为因素”有关

“68%的数据泄露案件涉及‘人为因素’。许多行业报告,包括我们在Hashed Out网站上的一些文章,经常提到Verizon公司关于’人为因素’的年度数据泄露统计数字。我们在以前的文章中一直小心指出,这一数据中既包括无意的人为错误,也包括恶意特权滥用(即通常造成损害的恶意或未经批准的使用)。

现在,Verizon决定将它们区分开来,以在其2024年的DBIR报告中提供更清晰的统计数据。(注意:DBIR的作者表示,他们这样做是因为人们通常专注于推广网络安全意识作为解决方案,因此恶意使用凭据不适合这种思路。)因此,在不计算特权滥用的情况下,这意味着在他们分析的10626起证实数据泄露案件中,涉及到了‘人为因素’,这些案件发生在94个国家(总共发生了30458起安全事件)。

但如果他们仍将滥用行为包括在内呢?根据报告,“包括滥用行为将使百分比提高到76%。”

•GenAI只需5分钟即可创建可信的网络钓鱼

在你去喜爱的咖啡店取手机咖啡订单的时间里,一个网络犯罪分子可能会利用生成式人工智能技术发布欺骗性的网络钓鱼消息。这些数据来自IBM的X-Force研究人员,在《X-Force威胁情报指数2024报告》中指出,这让攻击者节省了将用于精心策划消息的近两天时间。

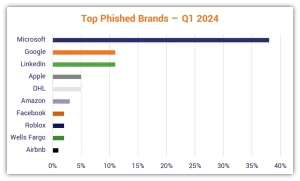

•微软和谷歌占据了49%的网络钓鱼冒充

Check Point Research报告称,2024年第一季度网络钓鱼攻击中最常模仿的品牌是微软(38%)和谷歌(11%)。LinkedIn紧随其后,又占了11%。

以下是2024年第一季度最常遭受网络钓鱼攻击的10个品牌:

图源:Check Point Research

•2023年发送了1868万封以微软为主题的恶搞钓鱼电子邮件

来自Proofpoint的数据表明,恶意行为者们平均每天发送了186301封恶意电子邮件,针对的是微软及/或微软产品。那么,恶棍们在其欺诈邮件中滥用最常见的产品是什么?——Office 365。

Zscaler的2024年钓鱼报告数据还显示,微软是最常被模仿的品牌,被冒充在43.1%的钓鱼尝试中。

•94%的组织在Microsoft 365内受害

Microsoft 365是世界领先的办公软件套件提供商之一。因此,在很多方面,恶棍们喜欢利用微软的良好声誉来做坏事并不令人意外。Egress的专业人士电子邮件安全风险报告调查显示,将近9.5名受访者中有9人是在其Microsoft 365环境中受到针对的。

•51%的组织受到供应链账户被篡改的影响

Egress进行的调查显示,超过半数的组织承认受到起源于他们自己供应链的网络钓鱼攻击的影响。这突显了数字信任的重要性,并表明在任何时候验证您正在通信的人的真实性的方式的重要性。

供应链攻击通常归结为第三方软件或电子邮件账户中的安全问题。Proofpoint在其有关供应链攻击的威胁简报中报告称,在2021年2月的一个星期内,研究人员分析数据的3000家机构中,98%“收到了来自被冒充或被篡改的供应商的威胁。”

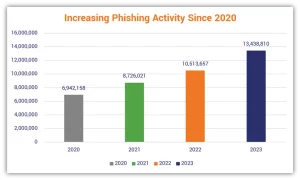

•2023年网络钓鱼网站数量超过1340万

Bolster在其2024年网络钓鱼和线上诈骗状况报告中表示,2023年发现的网络钓鱼和其他欺诈诈骗网站数量与过去几年相比显著增加。该公司的研究人员表示,检测到的诈骗网站数量从2020年的6942158增加到2023年的13438810,增幅近94%。

图源:Bolster.ai

从上面的数据中,我们不难看出,网络钓鱼邮件已成为当下网络安全的主要威胁之一。这类邮件通过伪装成合法的通信,诱骗收件人泄露敏感信息,如用户名、密码、财务信息等。

针对这一问题,企业和个人可以采取以下多方面的防护措施,其中之一就是使用邮件安全证书。

邮件安全证书(S/MIME)通过对电子邮件进行数字签名和加密,能够确保邮件的真实性和机密性。数字签名可以证明邮件的发送者身份,防止邮件被篡改,而加密则可以保护邮件内容不被未经授权的第三方读取。

来源|Hashed Out

图源|Hashed Out

编辑|公钥密码开放社区

免责声明

1、本文部分内容来源于网络,不代表本网站立场。本网站对上述信息的来源、准确性及完整性不作任何保证。在任何情况下,本文信息仅作参考。

2、文章重在分享,如有原创声明和侵权,请及时联系本站,我们将在24小时之内对稿件作删除处理。